Антивирус для сайтов

На бесплатном хостинге для сайтов html в Рег.ру и на платном хостинге можно вылечить сайт при помощи Антивируса для сайтов, который находит заражения в файлах вашего сайта и устраняет их. Он не просто удаляет определенные файлы, а «лечит» их, убирая зараженные фрагменты кода, и дописывает недостающие для работы сайта. Он обнаруживает и устраняет шеллы, бэкдоры, трояны, редиректы и вредоносные коды в PHP, HTML, JS, файлах изображений и системных файлах.

Перед лечением Антивирус для сайтов создаёт актуальные бэкапы файлов, которые будут подвержены лечению. Бэкап файлов записывается в менеджер файлов вашего хостинга. Если лечение вас не устроило, вы сможете восстановить данные из бэкапа.

Антивирус работает в формате платной подписки и имеет два режима:

- 1. Ежедневная автоматическая проверка в первой половине суток. При обнаружении подозрительного ПО на контактный e-mail отправляется уведомление со списком подозрительных файлов.

- 2. Ручная проверка. Доступна два раза в день, запускается из личного кабинета на сайте Рег.ру.

Обратите внимание:

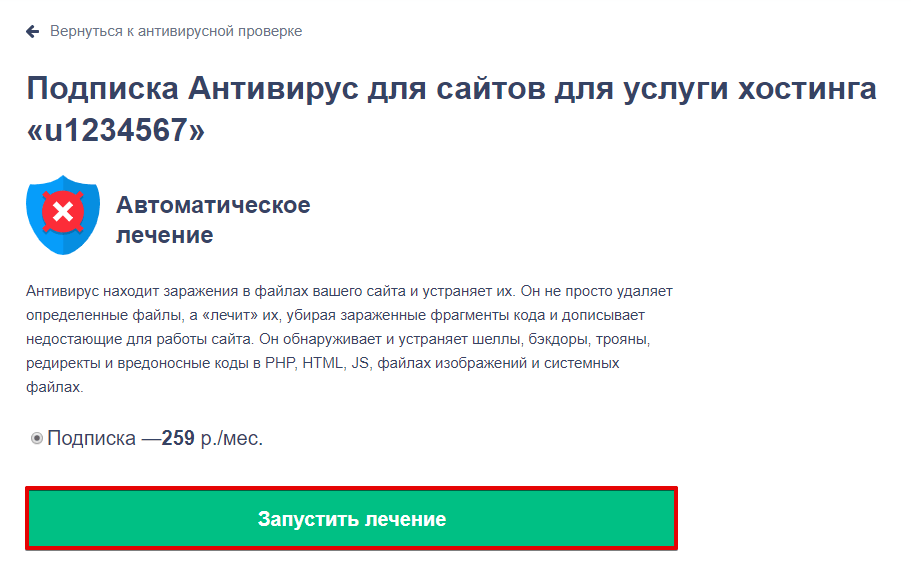

- Вы можете бесплатно просканировать сайт на наличие вирусов, но чтобы вылечить сайт, необходимо оформить платную подписку — 259 руб./мес.

- Если у вас оформлена подписка, лечение можно выполнять неограниченное количество раз.

- Проверка Антивирусом для сайтов доступна только для услуг, заказанных на сайте Рег.ру.

- Если у вас Windows-хостинг, используйте другой антивирус для проверки.

Для проверки сайта на наличие вирусов перейдите к инструкции: Как проверить сайт на вирусы? Если Антивирус для сайтов обнаружил заражённые файлы:

-

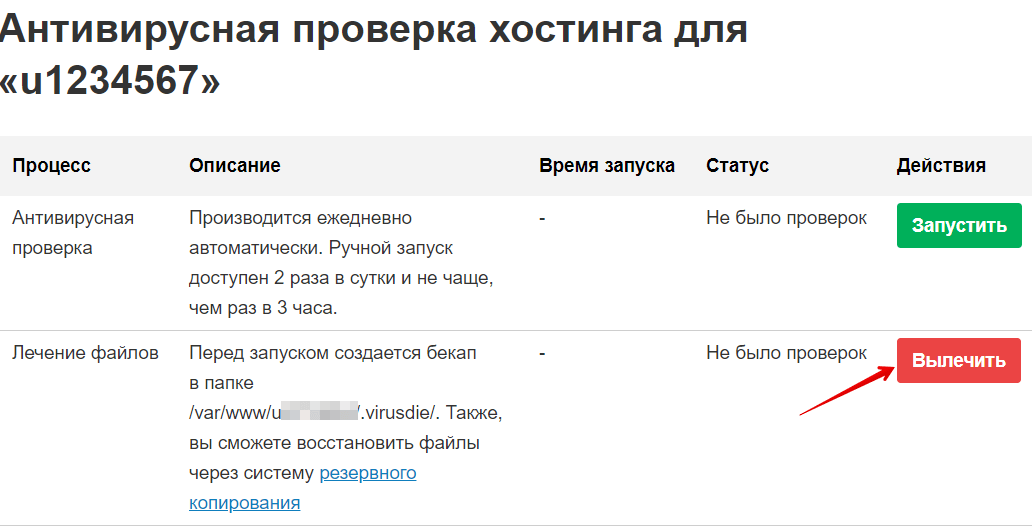

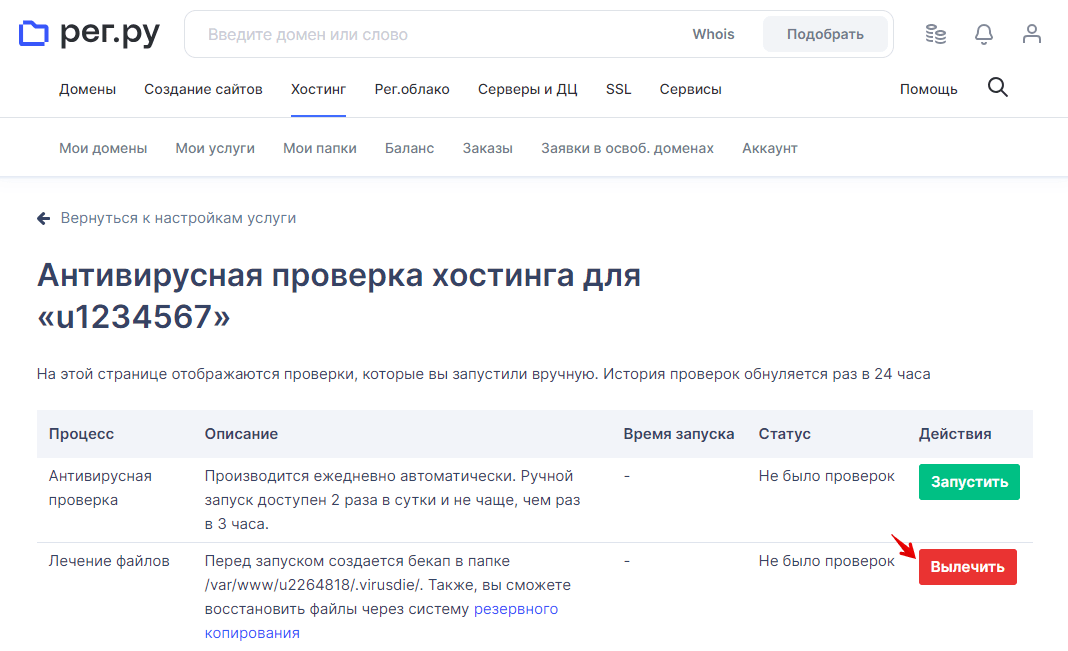

1

Перейдите к лечению, нажав Вылечить файлы. Запустить лечение также можно со страницы антивирусной проверки:

-

2

После этого нажмите Запустить лечение:

- 3 Оплатите выставленный счёт любым удобным способом. После оплаты счёта завершите лечение сайта.

Отключение подписки Антивируса для сайтов

Чтобы отключить подписку, оставьте заявку в службу поддержки.

При удалении услуги средства за неиспользованный период не возвращаются.

Некоторые файлы Антивирус для сайтов не лечит в автоматическом режиме. Такие вредоносные файлы требуют ручной проверки разработчиками сайта. Также успешная проверка на вирусы не может гарантировать их полное отсутствие. Ни одна антивирусная программа не способна обнаружить 100% существующих вирусов.

В качестве дополнительной проверки на хостинге Рег.ру настроен мониторинг заблокированных сайтов в Google Safe Browsing. Если ваш сайт обнаружат в списке небезопасных сайтов Google Safe Browsing, на контактный e-mail придёт сообщение с рекомендациями по устранению проблемы.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Что делать, если сайт заражен

Как устранить заражение

Если сайт заражен и вам пришло уведомление о наличии вредоносного ПО на вашем аккаунте:

- 1 Попробуйте восстановить сайт из резервной копии: Как восстановить сайт из резервной копии или скачать бэкап? Максимальный срок хранения резервных копий — 30 дней. После восстановления сайта из резервной копии выполните действия, описанные в 3-5 шагах данной инструкции.

- 2 Если сайт заражен длительное время или восстановление из резервной копии не решило проблему, проверьте сайт на наличие вирусов: Как проверить сайт на вирусы?

-

3

Если антивирусная проверка показала заражение в установленных плагинах/темах/шаблонах CMS — обновите используемую CMS до последней стабильной версии, а также все подключенные расширения и плагины. Рекомендуем использовать только официальные расширения CMS.

Для поиска и удаления вредоносного ПО с сайта, созданного на WordPress, обратитесь к инструкции: Поиск вредоносного ПО на WordPress.

-

4

Обновите все используемые пароли:

- основной пароль от услуги хостинга;

- пароли FTP всех дополнительных аккаунтов;

- пароль пользователя базы данных;

- пароль администратора сайта.

- 5 Проведите повторную антивирусную проверку и убедитесь в корректности работы сайта.

- 6 Снимите блокировку в личном кабинете или оставьте заявку в службу поддержки.

Почему на моём сайте вирусы?

Частыми причинами заражения сайта являются:

- уязвимость в используемой версии CMS;

- уязвимость в установленном расширении CMS (темы, плагины, модули);

- вирусы на компьютере, с которого происходит управление сайтом.

Чаще всего злоумышленники взламывают сайты в автоматическом режиме при помощи специальных программ. Они собирают большую базу сайтов из поисковых систем по определённым критериям (сайты, установленные на популярных CMS и их плагины, подверженные какой-либо известной уязвимости). После этого в файлах сайтов размещается вредоносный код. Поэтому важно своевременно обновлять CMS и плагины. Со стороны хостинга ваши сайты максимально защищены. В случае заражения сайта другого клиента на сервере, ваш сайт будет находиться в безопасности.

Как я могу защитить сайт?

Чтобы оградить сайт от взлома, следует придерживаться простых правил:

- Устанавливайте корректные права на каталоги и файлы сайтов. Старайтесь не использовать права «777», поскольку эти атрибуты дают любому пользователю полный доступ к файлам и каталогам вашего аккаунта. Используйте права «777» только в исключительных случаях.

- Следите за обновлениями используемой CMS и её плагинов на официальных сайтах и своевременно устанавливайте их.

- Используйте только официальные темы и плагины CMS. Очень часто во взломанных (nulled) версиях платных скриптов имеются вирусы.

- Используйте сложные пароли (длиной не менее 8 символов, с цифрами и буквами разных регистров). Помните, что простые пароли очень легко подбираются.

- Пользуйтесь антивирусным программным обеспечением и регулярно обновляйте антивирусные базы.

- Пользуйтесь только актуальными версиями браузеров (Mozilla Firefox, Google Chrome, Opera, Safari).

- Не храните пароли в FTP-клиентах. Очень часто вирусы берут информацию из FTP-клиента.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Как проверить сайт на вирусы

Если у вас Linux-хостинг от Рег.ру, вы можете проверить сайт с помощью Антивируса для сайтов по инструкции:

- 1 Авторизуйтесь на сайте Рег.ру и перейдите в личный кабинет.

-

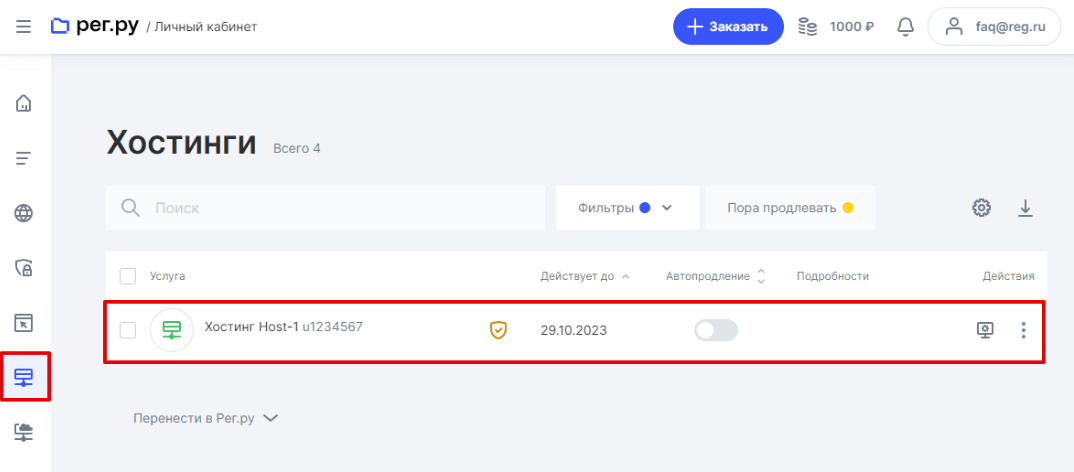

2

Перейдите в раздел Хостинги и выберите нужный хостинг из списка:

-

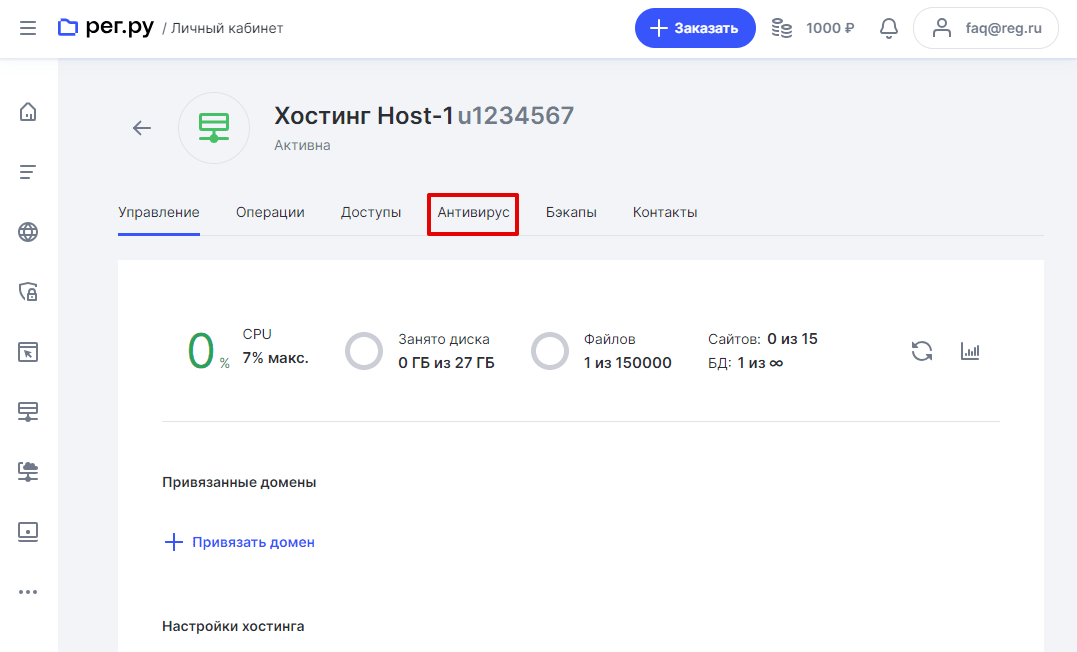

3

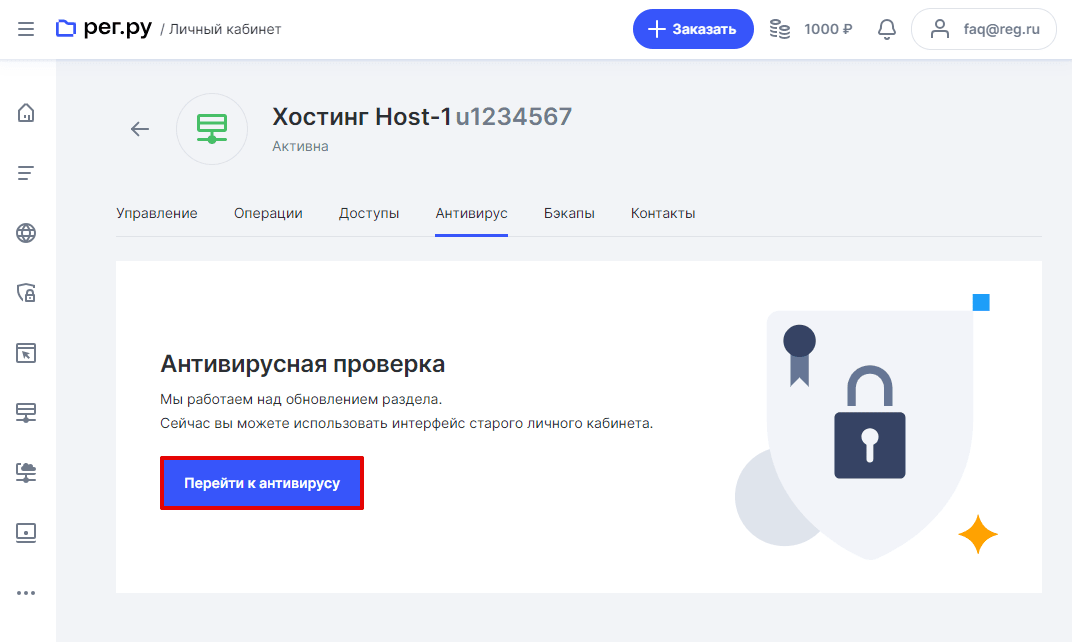

Перейдите во вкладку Антивирус:

-

4

Нажмите Перейти к антивирусу:

-

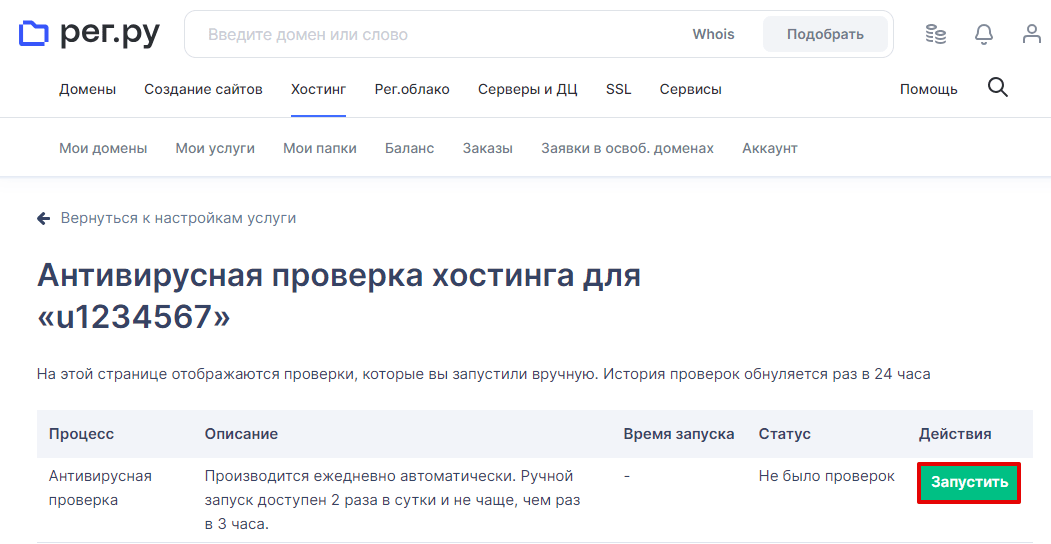

5

На странице «Антивирусная проверка хостинга» нажмите Запустить. Проверку можно запустить только два раза в день. Также на этой странице вы можете посмотреть результаты ранее запущенных проверок.

-

6

После окончания проверки на контактный email услуги хостинга придет сообщение с результатами проверки Антивирусом для сайтов. Если на хостинге будут вирусы, вы сможете приступить к лечению зараженных файлов. Об этом мы подробно рассказали в инструкции.

Готово, вы проверили сайт на вирусы с помощью Антивируса для сайтов.

В качестве дополнительной проверки на хостинге Рег.ру настроен мониторинг заблокированных сайтов в Google Safe Browsing. Если ваш сайт обнаружат в списке небезопасных сайтов Google Safe Browsing, на контактный email придет сообщение с рекомендациями по устранению проблемы.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Поиск вредоносного ПО на WordPress

В статье описывается процесс поиска и удаления вредоносного ПО с сайта, созданного на WordPress. Вы можете заказать готовый WordPress hosting в Рег.ру или попробовать 14 дней бесплатного хостинга для сайтов WordPress. Также здесь представлены рекомендации по защите сайта от заражения.

Как определить наличие вредоносного ПО?

- вы заметили резкое снижение посещаемости сайта;

- с сайта идет переадресация на сторонние ресурсы;

- Yandex и Google помечают сайт в выдаче как нежелательный для посещения;

- Opera, Chrome или Firefox явно информируют о зараженности сайта;

- антивирус на вашем ПК предупреждает о зараженности сайта;

- и, наконец, вам пришло автоматическое уведомление от системы Рег.ру об обнаружении вредоносного ПО.

Поиск вредоносного ПО

- 1 Проверьте аккаунт на наличие вредоносного ПО при помощи Антивируса для сайтов: Как проверить сайт на вирусы.

-

2

Установите плагин «TAC» и проверьте ваши темы на наличие вредоносных ссылок. Плагин ищет в файлах установленных тем признаки вредоносного кода. Если такой код найден, то плагин покажет путь к файлу темы, номер строки и небольшой фрагмент вредоносного кода.

Установка плагина: скачайте архив с плагином и распакуйте его в директорию «/wp-content/plugins/». Активируйте плагин в административной части WordPress. - 3 Проверьте файл «.htaccess» на наличие лишнего кода. Обратите внимание на правила RewriteCond и RewriteRule — они должны быть такими же, как и в стандартном файле «.htaccess», если только вы не меняли их сами. Также обратите внимание на зашифрованные куски кода при помощи base64, если они присутствуют, и они добавлялись не вами и не разработчиками сайта — удалите их;

- 4 Установите плагин Exploit Scanner он проверяет базу данных на наличие SQL-инъекций а также наличие плагинов с подозрительными названиями. Плагин самостоятельно ничего не удаляет, а только информирует. Скачайте архив со страницы и распакуйте в директорию с плагинами, после чего активируйте его в административной части сайта. Более современным плагином для устранения вредоносного ПО считается Wordfence Security.

Меры безопасности

- 1. Регулярно обновляйте CMS до последних стабильных версий.

- 2. Обновляйте плагины и темы.

- 3. Устанавливайте только безопасные, проверенные плагины и темы с официальных источников.

- 4. Используйте сложные пароли (более 8 символов, с буквами разного регистра и символами).

- 5. Не храните пароли в FTP клиентах и браузерах.

- 6. Устанавливайте корректные права на файлы (644) и папки (755).

- 7. Используйте уникальные имена супер-пользователей, не называйте их Admin, Administrator.

- 8. При установке CMS прописывайте не стандартный префикс базы данных.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Как защитить админку сайта

В данной статье описывается процесс установки формы дополнительной аутентификации на определенную страницу сайта. При запросе адреса страницы перед посетителем будет появляться окно ввода логина-пароля. Доступ к странице можно получить только введя корректные значения логина и пароля.

Как установить форму аутентификации через панель ispmanager

Обратите внимание: данный способ актуален только для хостинг панели ispmanager.

- 1 Откройте панель управления хостингом;

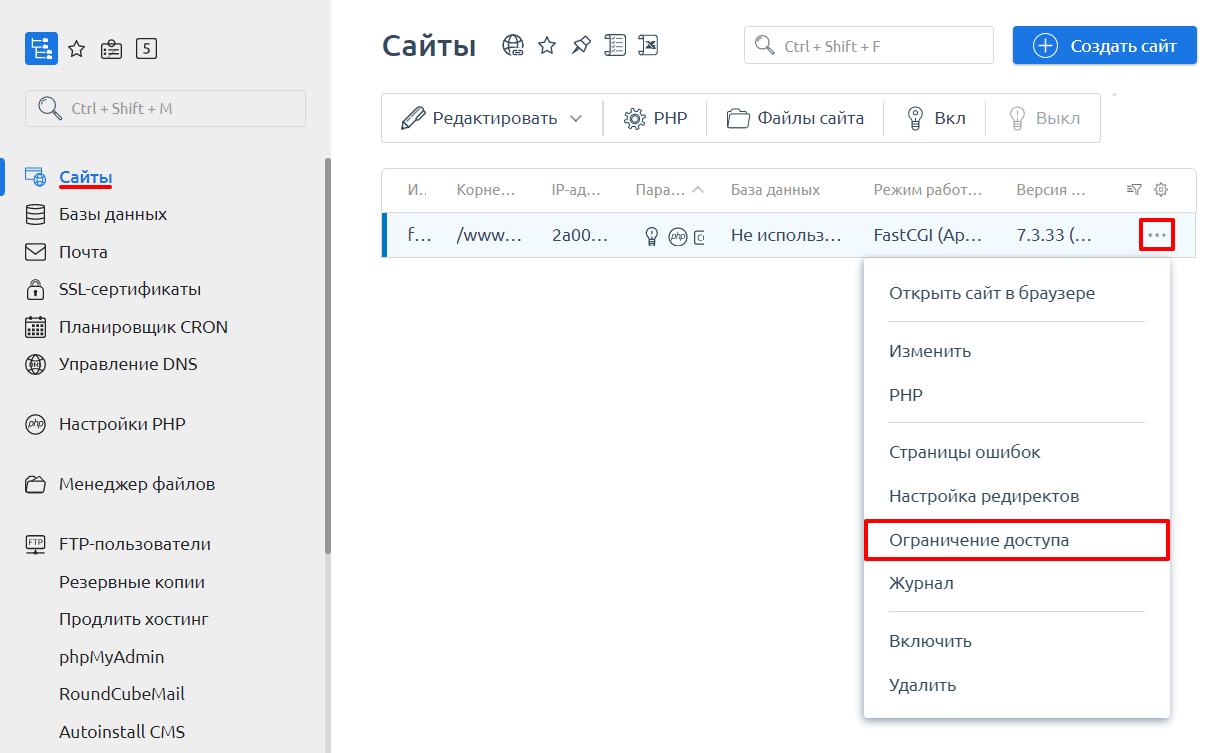

-

2

В разделе Сайты нажмите на три точки напротив нужного домена и кликните на Ограничение доступа:

-

3

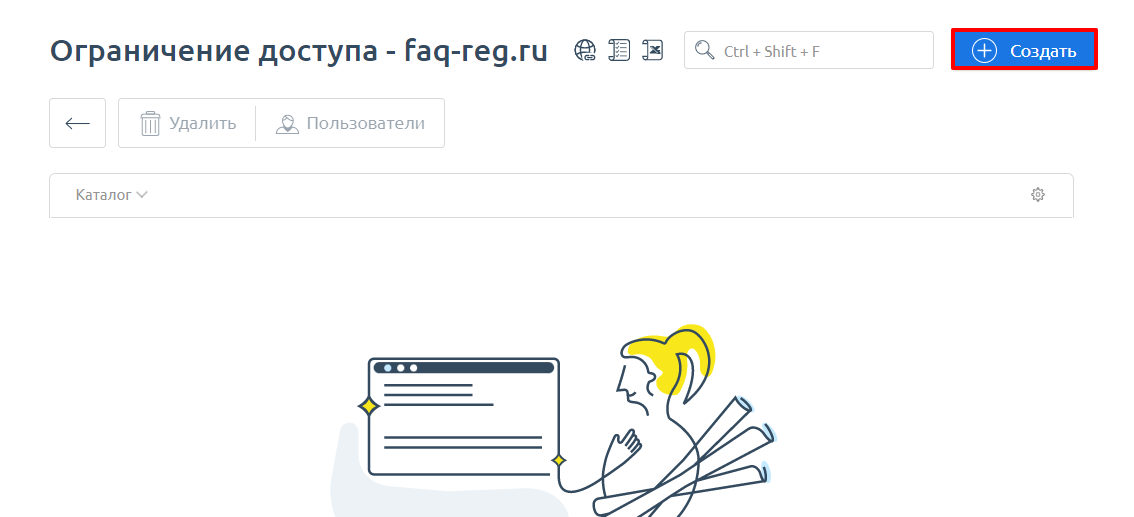

Нажмите Создать:

-

4

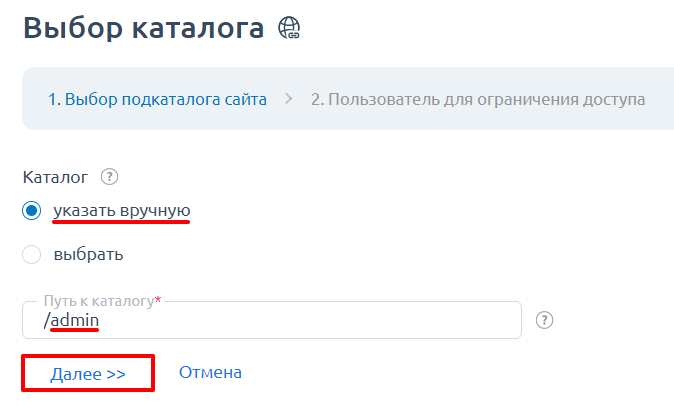

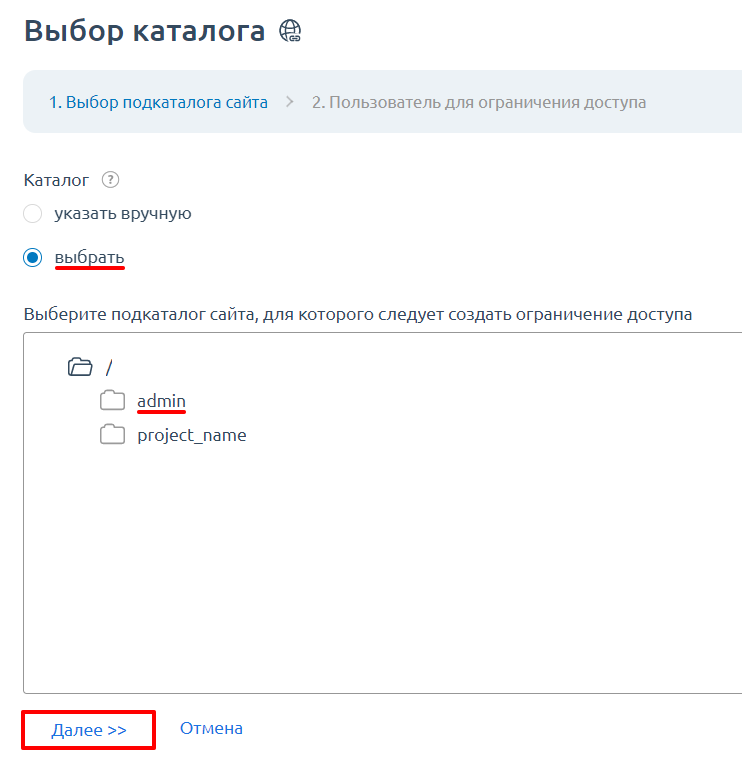

Укажите вручную или выберите ту папку, доступ к которой хотите закрыть, и нажмите Далее:

Как скрыть доступ к папке admin вручную, введя ее относительный путь

Как скрыть доступ к папке admin, выбрав ее из списка

-

5

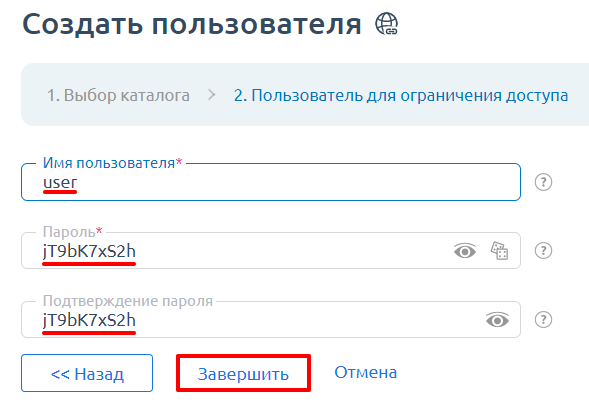

На открывшейся странице введите имя пользователя (например: user), к нему будут автоматически добавлен логин услуги вида u1234567, сгенерируйте или придумайте пароль и нажмите Завершить:

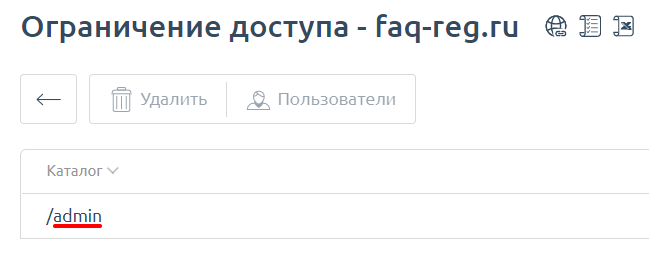

После создания в разделе Ограничение доступа появится соответствующая строка:

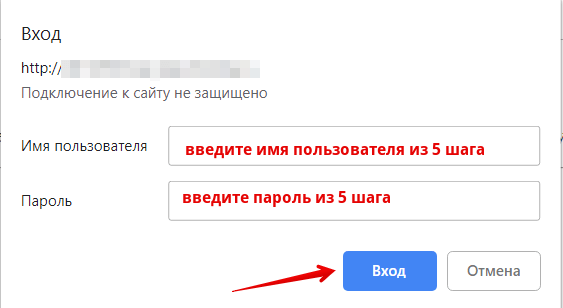

Если вы попытаетесь открыть в браузере faq-reg.ru/admin, появится форма базовой аутентификации. Введите имя пользователя и пароль, после этого страница откроется:

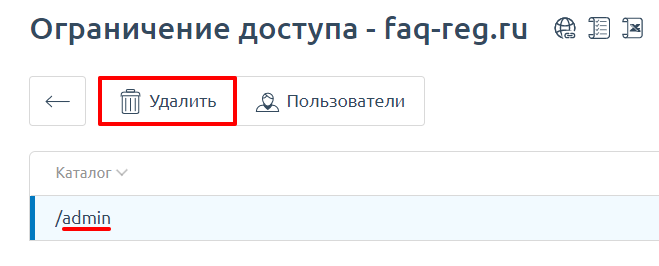

Чтобы убрать форму базовой аутентификации в разделе Доступ кликните по строке и нажмите Удалить:

Как установить форму аутентификации через .htaccess

- 1 Откройте панель управления хостингом или подключитесь к хостингу по SSH или FTP;

- 2 В менеджере файлов перейдите в директорию сайта, доступ к которой необходимо закрыть. В нашем примере это будет директория test;

-

3

Создайте файл .htaccess или откройте его на редактирование, если он уже существует.

Добавьте в файл .htaccess следующие строки:AuthType Basic AuthName "Доступ запрещён!" AuthUserFile /абсолютный_путь_до_корневой_папки_сайта/test/.htpasswd Require valid-user- AuthType Basic — тип аутентификации;

- AuthName «Доступ запрещён!» — сообщение, которое будет показываться при запросе доступа в защищенную директорию сайта;

- AuthUserFile /path/.htpasswd — путь к файлу, в котором будут хранится логин и хэш пароля. При вводе логина и пароля в форме на сайте, их значения будут сравниваться со значениями в файле .htpasswd (для пароля будет сравниваться значение хэша. Как узнать путь до корневой папки сайта;

- Require valid-user — указывает, что доступ разрешен только для пользователей, перечисленных в файле .htpasswd.

В этой же директории создайте файл .htpasswd.

-

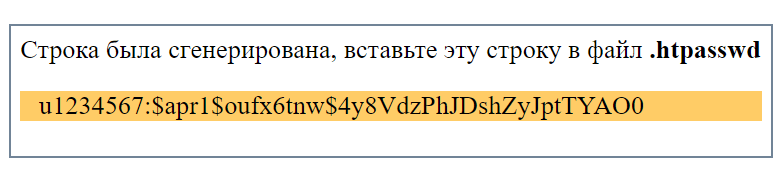

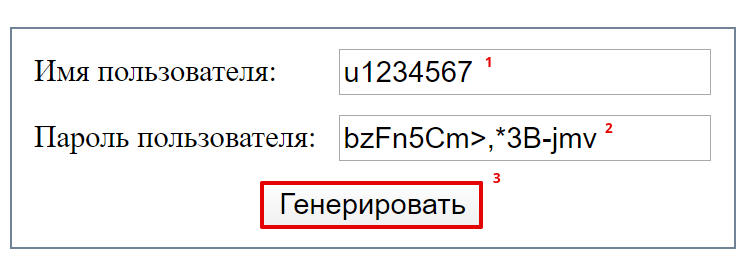

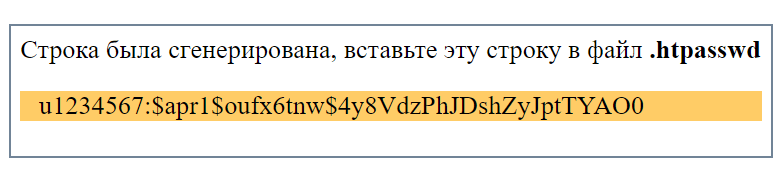

4

Сгенерируйте связку логина и пароля. Для этого воспользуйтесь онлайн генератором.

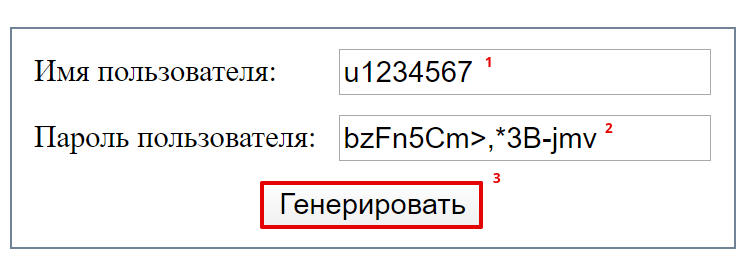

В поле «Имя пользователя» введите ваш логин «u1234567», в поле «Пароль пользователя» — новый пароль для прохождения базовой аутентификации. Затем нажмите Генерировать:

Вы получите примерно такую строку: «u1234567:$apr1$e2md94lx$Z5h5bgFzsROqz6vjM85YQ1». Где:

- «u1234567» — логин;

- «$apr1$e2md94lx$Z5h5bgFzsROqz6vjM85YQ1» — хеш пароля.

Скопируйте получившийся хеш пароля и вставьте в ранее созданный файл .htpasswd.

Следующий способ подойдет для WordPress hosting. Попробуйте тестовый период бесплатного хостинга для сайтов WordPress.

Защита админки WordPress на хостинге Linux

-

1

Перейдите в директорию сайта и вставьте в файл .htaccess следующие строки (если файла не существует, создайте его):

<Files wp-login.php> AuthType Basic AuthName "Private zone" AuthUserFile путь-до-корневой-папки-сайта/.htpasswd Require valid-user </Files>Узнать путь до корневой папки сайта вы можете по инструкции.

- 2 Находясь в директории сайта, создайте файл .htpasswd. В данном файле будет храниться логин и пароль (в захешированном виде). Доступ к защищённой директории будет возможен только по этому логину и паролю.

- 3 Для создания связки логин-пароль перейдите по ссылке. Введите логин и пароль и нажмите Генерировать. Скопируйте результат работы программы и сохраните его в созданный ранее файл .htpasswd.

Внимание

Обратите внимание, что пароль в файле .htpasswd будет храниться в захешированном виде. И при доступе в защищенную директорию нужно будет указывать сам пароль, а не его хеш.

Как изменить пароль или добавить нового пользователя

Для смены пароля вам необходимо просто повторить процедуру генерации с тем же логином: Онлайн-генератор.

Для добавления нового пользователя просто сгенерируйте новую связку логина-пароля и добавьте ее в файл .htpasswd с красной строки.

Как убрать форму аутентификации

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Как защитить админку Joomla

Защита админки Joomla на хостинге Linux

- 1 Перейдите в директорию сайта, а затем в директорию administrator;

-

2

Создайте файл .htaccess со следующим содержимым:

DirectoryIndex index.php AuthType Basic AuthName "please use your control panel password" AuthUserFile .../users Require valid-userУзнать путь до корневой папки сайта вы можете по инструкции;

- 3 Находясь в той же директории administrator создайте файл .htpasswd. В данном файле будет храниться логин и пароль (в захешированном виде). Доступ к защищённой директории будет возможен только по этому логину и паролю;

-

4

Для создания связки логин-пароль перейдите по ссылке. Введите логин и пароль и нажмите Create .htpasswd file. Скопируйте результат работы программы и сохраните его в созданный ранее файл .htpasswd.

Внимание

Обратите внимание, что пароль в файле .htpasswd будет храниться в захешированном виде. И при доступе в защищенную директорию нужно будет указывать сам пароль, а не его хеш.

Как изменить пароль или добавить нового пользователя

Для смены пароля вам необходимо просто повторить процедуру генерации с тем же логином. Онлайн-генератор.

Для добавления нового пользователя просто сгенерируйте новую связку логина-пароля и добавьте её в файл .htpasswd с красной строки.

Как убрать форму аутентификации

Защита админки Joomla на хостинге Windows

Перейдите в папку сайта и добавьте в файл web.config следующие строки:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<!-- Existing Configuration Excluded -->

<location path="administrator/index.php" overrideMode="Allow">

<system.webServer>

<security>

<authentication>

<anonymousAuthentication enabled="false" />

<windowsAuthentication enabled="true" />

</authentication>

</security>

</system.webServer>

</location>

</configuration>После применения данной защиты при входе в админку CMS будет появляться дополнительное окно ввода логина-пароля, вам необходимо будет ввести текущие логин и пароль от услуги хостинга (те, с помощью которых вы входите в панель управления).

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Как заблокировать доступ к сайту по IP

Блокировка доступа к сайту по ip для хостинга Linux

Для закрытия доступа с определенного IP-адреса добавьте в файл .htaccess, находящийся в корневой папке сайта, следующие строки:

Order Allow,Deny

Allow from all

Deny from 123.123.123.123

Deny from 122.122.122.122где 123.123.123.123, 122.122.122.122 — IP-адреса, для которых запрещается доступ к сайту.

Внимание

Не заблокируйте случайно свой IP-адрес. Как узнать IP-адрес?

Узнать больше о методе блокировки.

Для открытия доступа с определенного IP-адреса, добавьте в файл .htaccess следующие строки:

Order Allow,Deny

Order Deny,Allow

Deny from all

Allow from xxx.xxx.xxx.xxxВместо xxx.xxx.xxx.xxx укажите IP-адреса, для которых хотите открыть доступ к сайту.

Блокировка подсети IP для хостинга Linux

Если вам нужно заблокировать не отдельные IP-адреса, а подсеть IP-адресов (некий диапазон), сначала определите нужное значение с помощью безклассовой адресации CIDR (калькулятор IP-диапазона в CIDR):

Затем добавьте в файл .htaccess, находящийся в корневой папке сайта, следующие строки:

Order Deny,Allow

Deny from 123.123.0.0/26где 123.123.0.0/26 — подсеть IP, которую вам нужно заблокировать.

Блокировка доступа к сайту по ip для хостинга Windows

Добавьте в файл web.config, находящийся в корневой папке сайта, следующие строки:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="Imported Rule 1" stopProcessing="true">

<match url="^(.*)$" ignoreCase="false" />

<conditions logicalGrouping="MatchAll">

<add input="{REMOTE_ADDR}" pattern="123.123.123.123" ignoreCase="false" negate="false" />

</conditions>

<action type="CustomResponse" statusCode="403"

subStatusCode="0"

statusReason="Forbidden"

statusDescription="Forbidden" />

</rule>

</rules>

</rewrite>

</system.webServer>

</configuration>где 123.123.123.123 — IP-адрес, для которого запрещается доступ к сайту.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

На моем сайте установлена базовая HTTP-аутентификация

Почему мне установили эту форму

В настоящий момент на ваш сайт проводится Brute-force атака. Brute-force атака — это атака по подбору паролей. В данном случае происходит подбор пароля к административной панели вашего сайта.

Чтобы не допустить взлома вашего сайта и повысить его безопасность, нами была установлена дополнительная защита.

Как я теперь могу получить доступ к админ-панели сайта

Теперь при доступе к административной панели вашего сайта (на Joomla или WordPress) будет появляться дополнительное окно ввода логина и пароля с надписью «please use your control panel password». В качестве логина необходимо ввести логин вашей услуги хостинга, он имеет вид «u1234567». В качестве пароля — текущий пароль к вашей услуге хостинга.

После прохождения базовой HTTP-аутентификации перед вами откроется стандартное поле для авторизации в админ-панели вашего сайта. Теперь уже вам нужно будет ввести логин и пароль администратора сайта.

Как работает базовая HTTP-аутентификация

При вводе логина-пароля в окно базовой аутентификации значение логина и хеша пароля будут сравниваться со значениями в специальном файле ~/etc/users, доступным в панели управления хостингом. Содержимое файла выглядит примерно так: «u1234567:dm48bspxIO3rg». Где «u1234567» — логин, а «dm48bspxIO3rg» — хеш пароля (обратите внимание: только хеш, а не сам пароль!). Хеш пароля — это результат преобразование пароля по определенному алгоритму.

Таким образом, когда вы вводите логин и пароль в окно базовой аутентификации, от введенного пароля берется хеш и сравнивается со значением хеша в файле ~/etc/users. Если значения совпадают, вы проходите аутентификацию.

У меня не получается пройти базовую аутентификацию

Вероятно, вы вводите неверный пароль. Установите новый пароль для базовой аутентификации:

-

1

Сгенерируйте связку логина и пароля. Для этого воспользуйтесь онлайн генератором.

В поле «Имя пользователя» введите ваш логин «u1234567», в поле «Пароль пользователя» — новый пароль для прохождения базовой аутентификации. Затем нажмите Генерировать:

Вы получите примерно такую строку: «u1234567:$apr1$e2md94lx$Z5h5bgFzsROqz6vjM85YQ1». Где:

- «u1234567» — логин;

- «$apr1$e2md94lx$Z5h5bgFzsROqz6vjM85YQ1» — хеш пароля.

Скопируйте данную строку.

-

2

Откройте панель управления хостингом: Как открыть панель управления хостингом

Перейдите в корневую папку сайта, а затем в директорию etc. Откройте файл users и замените его содержимое строкой, которую вы получили на выходе генератора на первом шаге.

Обратите внимание, что в файл будет записан хеш пароля. Вводить же в окно HTTP-аутентификации нужно сам пароль.

Если вы прошли базовую аутентификацию но не можете войти непосредственно в админ-панель сайта Joomla или WordPress, воспользуйтесь справкой:

Как восстановить пароль администратора Joomla

Как восстановить пароль администратора WordPress

Как повысить защиту сайта от Brute-force атак

Для повышения защиты вашего сайта мы рекомендуем НЕ использовать стандартные логины администраторов сайта, такие как «admin» или «administrator», а также использовать только сложные пароли.

Для повышения защиты сайта:

- измените логин суперпользователя на более уникальный. Не используйте короткие имена, лучше если вы будете использовать имя вместе с фамилией. В сети Интернет есть множество ресурсов где собраны наиболее популярные логины. Ознакомьтесь с ними и никогда не используйте их;

- установите сложный пароль администратора сайта. Сложный пароль должен содержать буквы верхнего и нижнего регистра, цифры и дополнительные символы, такие как «* — _ # :» и т.д. Длина пароля — никак не меньше 6 символов. Желательно от 10 и выше.

Как убрать форму базовой HTTP-аутентификации

Рекомендуем вам не убирать защиту сразу после того, как вы получили сообщение. Brute-force атака может продолжаться длительный промежуток времени.

Чтобы убрать форму базовой HTTP-аутентификации:

Joomla

Перейдите в директорию вашего сайта, далее в папку administrator. Откройте файл .htaccess, закомментируйте или удалите следующие строки:

<Files index.php>

AuthType Basic

AuthName "please use your control panel password"

AuthUserFile .../users

Require valid-user

</Files>Для комментирования строки поставьте символ решётки («#») в начало строки, вот так:

#<Files index.php>

#AuthType Basic

#AuthName "please use your control panel password"

#AuthUserFile .../users

#Require valid-user

#</Files>

WordPress

Если у вас заказана услуга Wordpress hosting, перейдите в директорию сайта, откройте файл .htaccess, закомментируйте или удалите следующие строки:

<Files wp-login.php>

AuthType Basic

AuthName "please use your control panel password"

AuthUserFile .../users

Require valid-user

</Files>Для комментирования строки поставьте символ решетки («#») в начало строки, вот так:

#<Files wp-login.php>

#AuthType Basic

#AuthName "please use your control panel password"

#AuthUserFile .../users

#Require valid-user

#</Files>Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Что такое Xmlrpc.php для WordPress и как его отключить

Xmlrpc.php в WordPress используется для удаленного доступа к вашему сайту, через сторонние приложения. Данный инструмент появился, когда WordPress только зарождался и скорость интернета не позволяла быстро создавать и публиковать записи на сайт. Существовал офлайн-клиент, в котором администратор создавал и редактировал записи, а затем через xmlrpc.php записи публиковались на сайт.

В 2008 году было выпущено приложение WordPress для iPhone и поддержка XML-RPC была включена по умолчанию, без возможности отключить.

Зачем отключать xmlrpc.php

Одна из важных причин, из-за которой стоит отключить XML-RPC — это угроза безопасности вашего сайта. Злоумышленники часто используют эту лазейку для взлома пароля от админки вашего сайта, а также для DDoS-атаки.

Часто причиной нагрузки на CPU в хостинг панели является нежелательные подключение через XML-RPC, из-за чего работа вашего хостинга может быть приостановлена.

Как проверить, включен ли XML-RPC на вашем сайте

Проверить можно с помощью XML-RPC Validator. Для этого:

- 1 Перейдите на сайт XML-RPC Validator.

-

2

В поле Address введите ваш домен и нажмите Check:

-

3

Если вы получили сообщение «Congratulation! Your site passed the first check», то xmlrpc.php на вашем сайте включен.

Если ответ «Failed to check your site at http://domain.ru because of the following error», то xmlrpc.php отключен.

Чтобы отключить XML-RPC выберите нужную инструкцию:

Чтобы отключить XML-RPC, достаточно установить плагин Disable XML-RPC и активировать его. Он автоматически укажет необходимые настройки и закроет доступ через xmlrpc.php.

Установить плагин можно через админку WordPress, в разделе Плагины.

Если вы хотите сделать все вручную без установки плагина:

- 1 Перейдите в корневую папку вашего сайта на WordPress: Как узнать корневую папку сайта?

-

2

Откройте или создайте (если он отсутствует) файл .htaccess и вставьте в конце файла строки:

<Files xmlrpc.php> order deny,allow deny from all </Files> - 3 Сохраните изменения.

После отключения XML-RPC доступ через xmlrpc.php будет закрыт. Тем самым вы дополнительно обезопасите свой сайт и сможете избежать блокировки услуги хостинга из-за нагрузки на CPU.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Что такое фишинг сайта и как снять блокировку с услуги хостинга

Фишинг — вид мошенничества, целью которого является получение доступа к конфиденциальным данным пользователя: логину, паролю, реквизитам банковских карт.

Что такое фишинг сайта?

Самый распространенный вид фишинга — воссоздание точной копии страниц популярных ресурсов (социальные сети, банки, онлайн-магазины). Такие сайты ничем не отличаются от настоящих, кроме доменного имени. При этом сам домен крайне схож с оригинальным по написанию. Мошенники часто взламывают сторонние сайты для размещения фишинговых страниц и использования чужого трафика. Таким образом могут пострадать пользователи вашего сайта и репутация компании.

Например, после ввода логина и пароля на фишинговой странице сайта может сработать автоматическая переадресация на оригинальный сайт, а введённые данные будут отправлены третьим лицам.

Откуда появляются фишинговые страницы на сайте?

Злоумышленники могут получить доступ к вашему сайту через:

- уязвимость CMS;

- скомпрометированный пароль от FTP / услуги хостинга;

- установленные скрипты или плагины.

Мы не рекомендуем устанавливать дополнительные расширения из непроверенных источников, так как они могут содержать вредоносные скрипты, генерирующие фишинговые страницы.

Как снять блокировку с услуги хостинга?

Чтобы предотвратить блокировку, вам необходимо найти файлы/части кода на сайте, которые относятся к фишинговым страницам, и устранить их. Также обратите внимание на скрипты, которые могут повторно внедрить фишинговые страницы на сайт.

Рекомендуем:

После устранения вредоносного кода для снятия блокировки обратитесь в техническую поддержку.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Что такое DDoS-атака

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены, и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, также могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может просто привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Кто осуществляет DDoS-атаки

Хактивисты — политические активисты, которые используют DDoS в качестве гражданского протеста. Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Anonymous — самые известные представители хактивизма. Это децентрализованная группа хактивистов, в большинстве своём состоящая из пользователей имиджбордов и интернет-форумов. Они известны взломом ресурсов с незаконным контентом и последующей публикацией персональных данных пользователей этих ресурсов. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европарламента.

У них даже появился символ — маска главного героя фильма «V значит Вендетта». В этой маске он боролся с режимом.

Маска Гая Фокса в 2008 стала и мемом и символом Anonymous

LulzSec — группа из 6 человек. Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Также нередко под именем известных группировок действуют обычные DDoS-шантажисты. В 2020 году некоторые крупные компании получали угрозы от имени Fancy Bear и Armada Collective — известных хак-групп. Подражатели пообещали устроить атаку на сайт компании, если не получат выкуп.

Какие сайты чаще подвергаются атакам

Чаще других DDoS-атакам подвергаются следующие сайты:

- государственных учреждений,

- крупных корпораций,

- здравоохранительных организаций,

- онлайн-школ,

- игровых сервисов,

- местных и региональных СМИ,

- онлайн-кинотеатров,

- банков,

- хостинг-провайдеров.

От года к году этот список не меняется. Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

- Низкоуровневая атака — на сетевом и транспортном уровнях (третий и четвёртый уровень модели OSI). На этих уровнях для атаки используются «дыры» в сетевых протоколах. На виртуальном хостинге, VPS и выделенных серверах Рег.ру установлена бесплатная защита от данных типов атак.

- Высокоуровневая атака — атака на сеансовом и прикладном уровнях (пятый и седьмой уровни по модели OSI). Такие атаки схожи с поведением пользователей. В данном случае может помочь тонкая настройка сервера или платная защита от DDoS.

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Виды DDoS-атак

Классификация DDoS-атак описана в статье DDoS-атаки: виды атак и уровни модели OSI. Здесь мы рассмотрим как работают самые популярные виды DDoS.

- Ping of death. Это атака, которая заключается в отправке эхо-запроса, который превышает допустимый объём в 65535 байт. Устройство не знает, как обработать такой запрос, и перестаёт отвечать. В настоящее время Ping of death уже не используется — проверка размера при сборке пакета решила проблему. Пакеты, размер которых превышает допустимый, отбрасываются как неверные. Эта атака относится к классу DoS, так как в качестве отправителя выступает один компьютер, а не сеть из разных устройств, как в случае с DDoS.

- SYN Flood. Клиент отправляет серверу огромное количество SYN-пакетов с поддельным IP-адресом. Сервер отвечает на каждый запрос и ожидает подключения клиента. Клиент игнорирует приглашение и создаёт новые запросы, чем переполняет очередь на подключение. В итоге производительность сервера падает вплоть до полного прекращения работы.

- HTTP Flood. Каждый участник ботнета генерирует большое количество HTTP-запросов к серверу, за счёт чего сильно повышает нагрузку. Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса.

- UDP Flood. Злоумышленник отправляет жертве много UDP-пакетов большого размера на определенные или случайные порты. Получатель тратит ресурсы на обработку запросов и отправку ICMP-ответа, что может привести к отказу в обслуживании.

- DNS Flood. Это разновидность UDP Flood. Отличается тем, что атаке подвергается DNS-сервер. Сервер не может отличить участника такой атаки от обычного пользователя и обрабатывает все запросы, на что может не хватить ресурсов.

- VoIP Flood. Снова вариант UDP Flood, цель которой — IP-телефония. Сервер получает запросы с разных IP-адресов, которые приходится обрабатывать вместе с запросами от легитимных клиентов.

- ICMP Flood. На сервер жертвы отправляется множество ICMP-запросов с разных IP-адресов. Этот вид флуда может использоваться как для перегрузки сервера, так и для сбора информации о сервере при подготовке к другой атаке.

- DNS-амплификация. Атакующие устройства отправляют небольшие запросы на публичные DNS-серверы. Запросы формируются так, чтобы ответ содержал как можно больше данных. Кроме этого, в запросе подменяется IP-адрес реального отправителя на адрес жертвы, на который DNS-сервер и отправит ответы. В результате жертва получит много больших пакетов данных от DNS-сервера, что вызовет переполнение канала.

Защита от DDoS-атак

Рассмотрим основные действия, с помощью которых может быть организована защита сервера от DDoS-атак. Чтобы минимизировать риск атаки и её последствий:

- 1. Изучите ПО, которое планируете использовать в вашем проекте или уже используете, на наличие уязвимостей и критических ошибок. Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

- 2. Используйте сложные пароли для доступа к административным частям вашего ресурса.

- 3. Настройте сеть так, чтобы доступ к админке был из только из внутренней сети или через VPN.

- 4. Подключите WAF и CDN. WAF — брандмауэр веб-приложений для проверки легитимности трафика и его фильтрации. CDN — сеть доставки контента позволяет распределять нагрузку на серверы и увеличивать скорость загрузки страниц за счёт географически распределённых серверов.

- 5. Установите капчу или другие компоненты в форму обратной связи на сайте. Это защитит сайт от спам-ботов.

- 6. Распределите ресурсы сайта между несколькими серверами, которые не зависят друг от друга. В случае сбоя одного из серверов, работу обеспечат запасные серверы.

- 7. Перенаправьте атаку на злоумышленника. Таким образом вы сможете не только отразить удар, но и нанести ущерб злоумышленнику. Для этого требуются специалисты, но это вполне реально.

- 8. Узнайте у вашего хостинг-провайдера, какой уровень защиты он гарантирует для вашего хостинга или VDS. Если хостер не предоставляет защиту, выберите другого провайдера.

Компания Рег.ру предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

DDoS-атаки: виды атак и уровни модели OSI

В статье мы расскажем, что такое DDoS-атаки и уровни OSI, разберём виды DDoS-атак на разных уровнях и способы их предотвращения.

DDoS-атака (от англ. Distributed Denial of Service) — хакерская атака типа «отказ в обслуживании». Её цель – создать условия, при которых пользователи не смогут получить доступ к сайту или веб-сервису из-за его перегрузки. Как следствие, из-за этого владельцы проектов несут серьёзные убытки. Подробнее о том, почему ваш сайт могут атаковать и как происходит атака DDoS, читайте в статье Что такое DDoS-атака.

Ниже мы рассмотрим уровни сетевых атак согласно модели OSI и разберём те уровни, на которые чаще всего обрушивают DDoS-атаки.

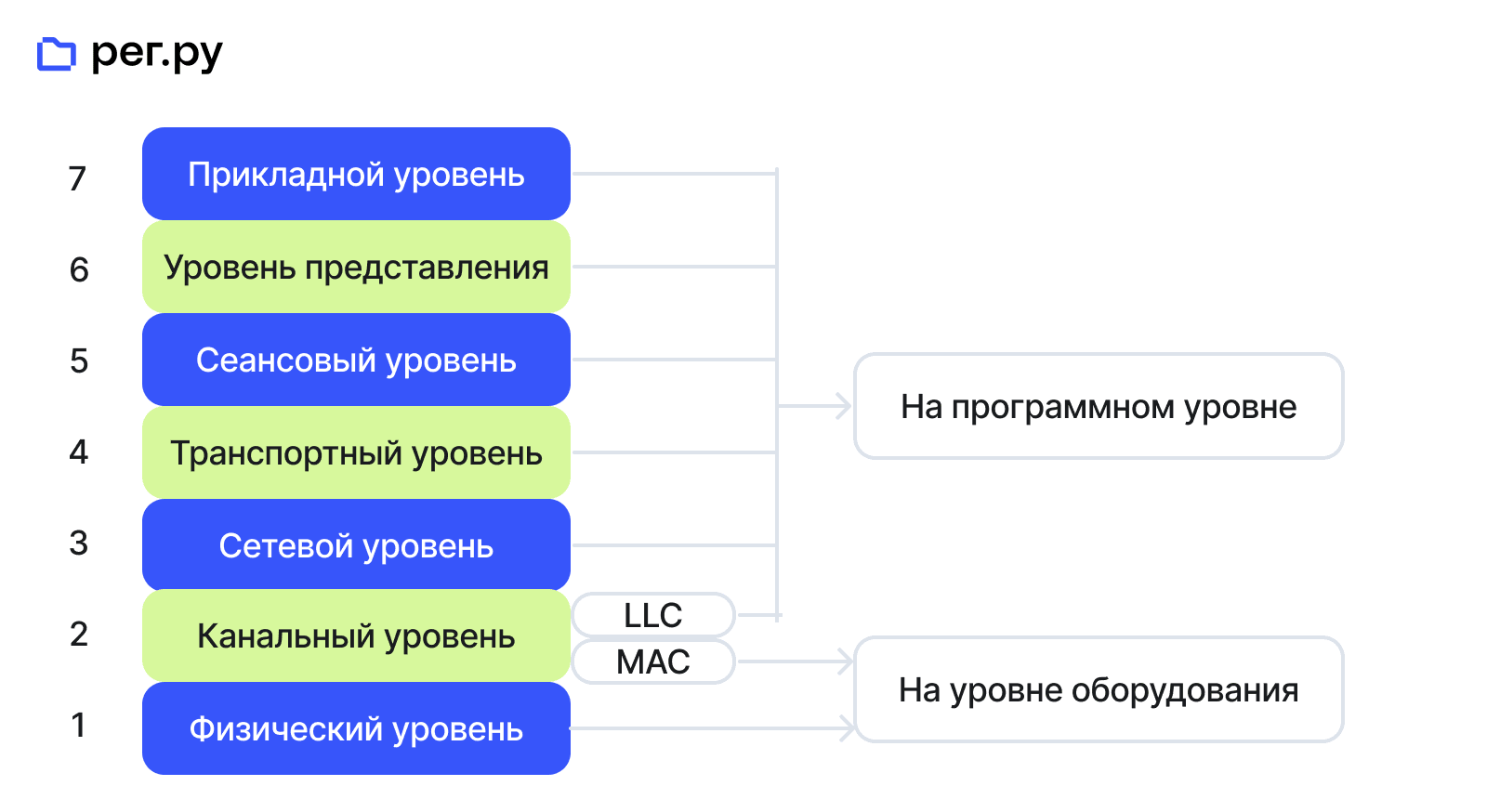

Уровни модели OSI

Современный интернет работает посредством OSI — сетевой инфраструктуры на основе протоколов OSI/ISO. Эта инфраструктура позволяет устройствам в сети взаимодействовать друг с другом. Взаимодействие происходит на разных уровнях, каждый из которых работает по правилам протоколов. Всего выделяют семь уровней взаимодействия: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разберёмся, что они из себя представляют.

Уровни сети

Сетевые уровни OSI

- 1 Физический: самый низкий уровень, на котором передаются потоки данных. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

- 2 Канальный: связывает сети на уровне каналов и работает через коммутаторы и концентраторы. Имеет два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы, как протокол связи двух устройств PPP (Point-to-Point), стандарта передачи данных FDDI (Fiber Distributed Data Interface), протокол обнаружения соединений между устройствами CDP (Cisco Discovery Protocol).

- 3 Сетевой: выбирает и задаёт путь, по которому будут передаваться данные из «А в Б». Чаще всего эту функцию выполняют маршрутизаторы. Работает по протоколу IP (Internet Protocol).

- 4 Транспортный: гарантирует надёжную передачу данных на пути из «А в Б». Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей).

- 5 Сеансовый: обеспечивает устойчивую связь между устройствами на время сеанса. Например, в качестве сеанса может выступить видеоконференция. Этот уровень функционирует за счёт таких протоколов, как SMPP, который используется при USSD-запросах, отправке SMS, и PAP, который отправляет пароль и имя пользователя без шифрования.

- 6 Представления: отвечает за преобразование данных в нужный формат. Например, модифицирует изображение формата JPEG в биты (ноли и единицы) для быстрой передачи и возвращает в JPEG по достижении адресата. Уровень работает на основании следующих протоколов и кодировок: PNG, JPEG, GIF, TIFF, MPEG, ASCII и других.

- 7 Прикладной: самый высокий уровень, на котором организуется связь приложений с сетью. Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

DDoS-атака может обрушиться на каждый из семи уровней, но чаще всего их инициируют на сетевом и транспортном уровне — низкоуровневые атаки, а также на сеансовом и прикладном — высокоуровневые атаки. Рассмотрим, что из себя представляют типы атак на прикладном уровне модели OSI и других обозначенных уровнях.

Типы DDoS-атак

Низкоуровневые атаки:

- Атаки на сетевом уровне OSI представляют из себя «забивание» канала. Примером может быть CMP-флуд — атака, которая использует ICMP-сообщения, которые снижают пропускную способность атакуемой сети и перегружают брандмауэр. Хост постоянно «пингуется» нарушителями, вынуждая его отвечать на ping-запросы. Когда их приходит значительное количество, пропускной способности сети не хватает и ответы на запросы приходят со значительной задержкой. Для предотвращения таких DDoS-атак можно отключить обработку ICMP-запросов посредством Firewall или ограничить их количество, пропускаемое на сервер.

- Атаки транспортного уровня выглядят как нарушение функционирования и перехват трафика. Например, SYN-флуд или Smurf-атака (атака ICMP-запросами с изменёнными адресами). Последствия такой DDoS-атаки — превышение количества доступных подключений и перебои в работе сетевого оборудования.

Высокоуровневые атаки:

- На сеансовом уровне атакам подвергается сетевое оборудование. Используя уязвимости программного обеспечения Telnet-сервера на свитче, злоумышленники могут заблокировать возможность управления свитчем для администратора. Чтоб избежать подобных видов атак, рекомендуется поддерживать прошивки оборудования в актуальном состоянии.

- Высокоуровневые атаки прикладного уровня ориентированы на стирание памяти или информации с диска, «воровство» ресурсов у сервера, извлечение и использование данных из БД. Это может привести к тотальной нехватке ресурсов для выполнения простейших операций на оборудовании. Наиболее эффективный способ предупреждения атак – своевременный мониторинг состояния системы и программного обеспечения.

Защита от DDoS-атак

Несмотря на то что разработчики ПО устраняют проблемы с безопасностью и регулярно выпускают обновления, злоумышленники постоянно совершенствуют возможности DDoS — придумывают новые способы привести системы к отказу.

Чтобы защитить свой проект от атак DDoS на низком уровне, стоит увеличить ёмкость канала или делать профилактику и глубокий анализ сетевой инфраструктуры. Чтобы защититься от высокоуровневых атак, рекомендуется регулярно анализировать TCP-клиентов и TCP-пакеты на сервере, а также использовать постоянный мониторинг состояния системы в целом и программного обеспечения в частности.

Компания Рег.ру предлагает виртуальный хостинг и VPS с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. Высокоуровневые атаки сложны в реализации и требуют много ресурсов, поэтому на VPS или виртуальном хостинге Рег.ру вы вряд ли с ними столкнётесь.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

Что такое протокол SRP

Читайте нашу статью, если хотите разобраться, что такое SRP и как он работает. Мы расскажем о преимуществах протокола парольной аутентификации и рассмотрим, как и зачем его применяют.

Что такое аутентификация

Аутентификация — это процедура, при которой сервер проверяет пользователя на подлинность. При парольной аутентификации пароль, который ввёл пользователь, сверяется с паролем из базы данных. Существует два варианта проверки:

- односторонняя, когда проверку проходит только пользователь;

- двусторонняя, когда проверку проходят и пользователь и сервер.

Любая аутентификация срабатывает благодаря работе того или иного интернет-протокола. Рассмотрим один из них — SRP.

Протокол парольной аутентификации SRP – что это такое

SRP – что это такое? Secure Remote Password Protocol, он же SRP – это протокол парольной аутентификации. Он устойчив к MITM-атакам и подбору пароля по словарю. SRP позволяет идентифицировать пользователя по знанию пароля. Особенность протокола SRP в том, что пользователь подтверждает знание пароля, но не открывает его при подключении.

Достоинства протокола SRP

SRP хранит пароли в зашифрованном виде и реализует доказательство с нулевым разглашением — сервер может принять данные без дополнительной информации от клиента. Если третье лицо получит доступ к данным, то не сможет их расшифровать, так как не имеет закрытого ключа. Эта особенность позволяет выделить следующие преимущества:

- Устойчивость к взлому пароля. При атаке с полным перебором паролей злоумышленник использует специальный словарь. В этом словаре хранятся популярные и скомпрометированные сочетания символов, но большая их часть указана без шифра. SRP защищает данные с помощью уникального шифра, поэтому подобрать пароль практически невозможно.

- Защита сессий и введённых паролей с помощью шифрования.

- Возможность работы по незащищённому каналу. Так как сам протокол SRP шифрует данные, дополнительная защита не обязательна.

- Возможность работы без дополнительных каналов связи.

Принцип работы SRP

Протокол SRP основан на технологии PAKE.

Что такое PAKE

PAKE (Password Authenticated Key Exchange) — обмен ключами с проверкой подлинности пароля. Это особый протокол обмена ключами, который позволяет серверу и клиент договориться об общем открытом ключе. PAKE включает в себя следующие методы:

- Сбалансированный, при котором и клиент и сервер используют один и тот же закрытый ключ. На основе сбалансированного PAKE созданы протоколы EKE, SPEKE, Dragonfly, SPAKE1, SPAKE2, SESPAKE, J-PAKE и ITU-T.

- Расширенный, при котором сервер не хранит данные о пароле. На основе расширенного PAKE создан SRP, а также AMP, дополненный EKE, B-SPEKE, PACS, AugPAKE и SPAKE2+.

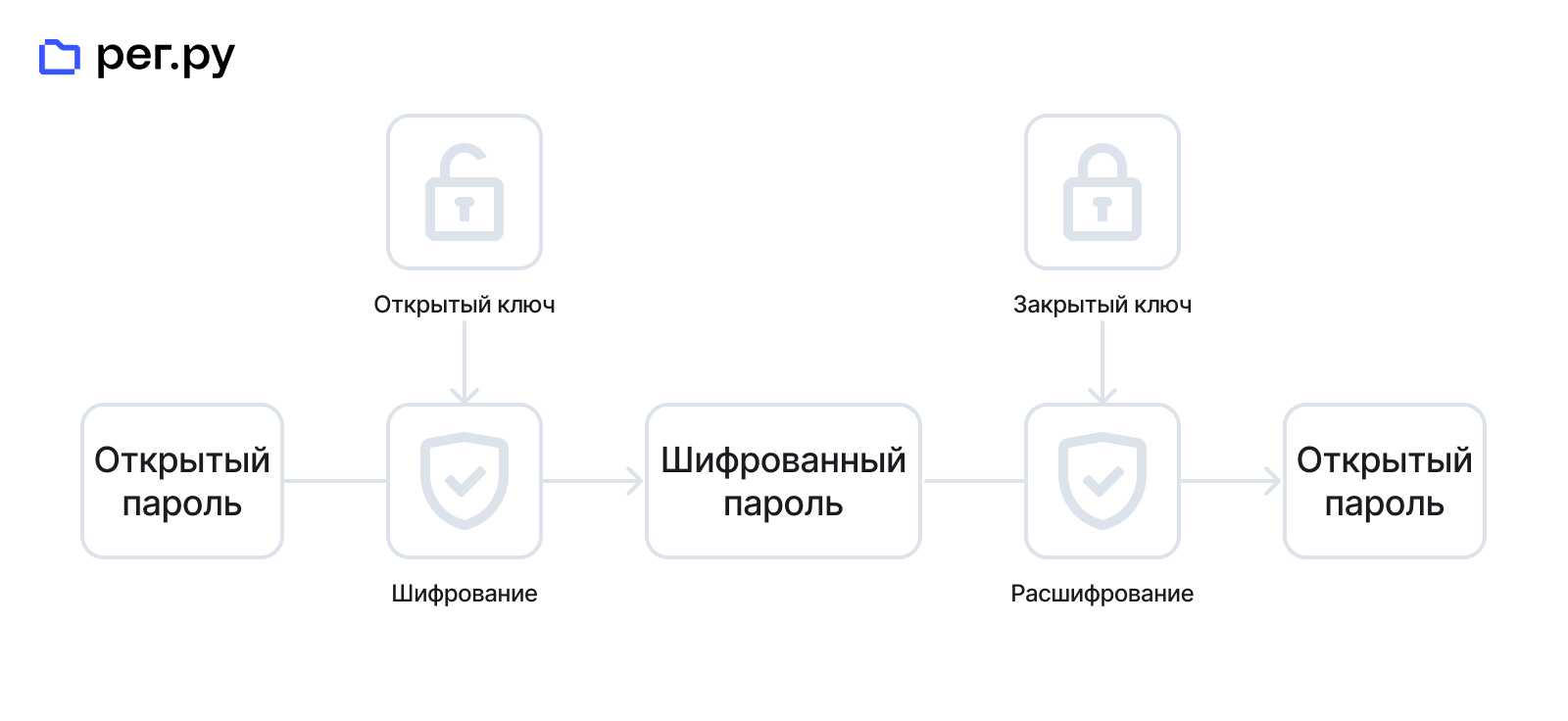

SRPP использует асимметричное шифрование. При таком шифровании задействуются два ключа: открытый и закрытый. Причем открытый ключ можно распространять свободно — через него невозможно вычислить закрытый. Закрытый ключ необходимо хранить в секрете, так как с его помощью можно расшифровать данные. Асимметричное шифрование работает по следующему алгоритму:

-

1.

Сервер генерирует пару ключей: открытый и закрытый.

-

2.

Сервер передает открытый ключ клиенту.

-

3.

Клиент шифрует данные с помощью открытого ключа и передает их серверу.

-

4.

Сервер расшифровывает данные с помощью закрытого ключа.

При асимметричном шифровании ключевую пару может сгенерировать и сервер и клиент.

Где применяется SRP

Протокол SRP применяется в следующих библиотеках:

- SRP 6 Variables,

- OpenSSL, начиная с версии 1.0.1,

- Botan,

- TLS-SRP,

- JavaScript Crypto,

- Gnu Crypto,

- Nimbus SRP,

- DragonSRP,

- Json2Ldap,

- Crypt-SRP,

- Stanford JavaScript Crypto Library (SJCL),

- go-srp,

- SRP-Hermetic,

- Legion of the Bounce Castle,

- Метеор,

- tssrp6a,

- ALOSRPAuth,

- srplibcpp,

- pysrp,

- py3srp,

- srptools,

- thinbus-srp-js,

- falkmueller.

Проверка подлинности через SRP встроена в следующие приложения:

- EAP — это платформа аутентификации, которая используется в беспроводных сетях.

- SAML — это язык разметки на базе XML.

Также аутентификация по SRP стала частью протоколов SSL и TLS, на основе которых работают SSL-сертификаты.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊